また 単独で複数のルータ端末へ対応可能であることも確認できます

3)「ルーター」にWi-FiルーターのIPアドレスを入力します。

このスクリプトは、ルータの IPアドレスおよび管理者情報の両方を推測する設定になっています。また、単独で複数のルータ端末へ対応可能であることも確認できます。この例では、D-Link社製および TPLINK社製の ADSLルータを対象にしています。両社の製品は、ブラジルで非常に人気があります。図2 は、総当り攻撃を実行するソースコードです。

「DNSサーバは応答していません」が表示された場合、ルーターを交換することで解決する可能性があります。ルーター自体が故障している可能性もあります。特にパソコンだけでなく別の端末でもインターネットに接続できない場合は、ルーターの故障の可能性が考えられます。対処法をすべて試してもDNSエラーが解決しない場合は、ルーターの交換も視野に入れましょう。

Wi-Fiルーターの工場出荷時のIPアドレスは取扱説明書をご参照ください。

■被害はブラジルに集中上述のとおり、今回の脅威で影響を受けたルータの大多数は、ブラジルに集中しています。図3 は、DNSサーバにより誘導された URL へのアクセス数の割合を国別に示したものです。

むろんこの点からも、特にルータの認証情報を初期設定のままで変更していないユーザは、こうした攻撃の被害にさらされる危険性が高いと言えます。

ルータの所有者は、パスワードを新たに作成して変更することも少なく、よく知られたルータ製品の場合は、メーカの初期設定の認証情報をそのまま使用していることも多く、オンライン上で入手したパスワードを片っ端から使用する総当り攻撃は、特にこうしたルータへの侵入を試みる上で成功する可能性が高くなります。

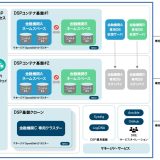

このタイプの不正プログラムは、新しくはありませんが、最近では特にブラジルでのフィッシング攻撃で、この手口に関するリンクの増加を確認しています。これらのリンクは、弊社で「HTML_DNSCHA」として検出しているスクリプト型不正プログラムの侵入経路として利用されています。この不正プログラムは、内部ネットワークからルータに向けて総当り攻撃を実行します。ただし、ユーザのブラウザによりこの不正なスクリプトを実行されても、ネットワークの観点からは「ユーザの PC からルータに向けて DNS設定の変更が要求された内部ネットワークのトラフィック」としてしか、ネットワーク管理者には認識されません。従って、外部からの攻撃を想定してファイヤーウォールやルータのログを監視しているネットワーク管理者は、「何も問題ない」と判断してしまいます。

3)「デフォルトゲートウェイ”」に無線LAN親機・ルーターのIPアドレスを入力します。

このスクリプトからは、クラスA および C の IPアドレス、さらに外部(公共)IPアドレスを利用してルータに接続を試みようとしていることが分かります。ここからも、ルータの初期設定を利用しようとしている手口であることが容易に理解できます。

誘導先の Webサイトのいくつかは、モバイル端末でも閲覧可能なサイトであることを確認しています。これはつまり、この攻撃でルータの DNS設定が変更されると、モバイル端末も含め、このルータのネットワークに関連するすべての端末が影響を受けることを意味しています。

このように DNS設定が変更されるため、ユーザは、信頼のおける Webサイトを複製したフィッシングサイト等を閲覧しても気づかない状況に陥ります。特にルータの認証情報を初期設定のままで変更していないユーザは、こうした攻撃の被害を受ける可能性が高いと言えます。